Tor

Το Tor (The onion router) είναι ένα σύστημα που προσφέρει ανωνυμία στο διαδίκτυο. Το λογισμικό του Tor δρομολογεί τη διαδικτυακή κίνηση των χρηστών μέσω ενός δικτύου από κόμβους σε όλο τον κόσμο, με σκοπό να αποκρύψει την ταυτότητα των χρηστών από οποιονδήποτε μπορεί να παρακολουθεί την διαδικτυακή κίνηση.

Το Tor αρχικά χρηματοδοτήθηκε, σχεδιάστηκε, αναπτύχθηκε και υλοποιήθηκε από το εργαστήριο έρευνας του πολεμικού ναυτικού των ΗΠΑ, με στόχο να προστατεύσει τις κυβερνητικές επικοινωνίες. Πλέον το Tor αναπτύσσεται κυρίως από τον μη κερδοσκοπικό οργανισμό Tor Project [1]. αλλά και την ευρύτερη κοινότητα ανεξάρτητων προγραμματιστών. Χρηματοδοτείται από πολλές οργανώσεις και εθελοντές. Χρησιμοποιείται από ένα ευρύ φάσμα ανθρώπων για πολλούς και διαφορετικούς σκοπούς.

Περιεχόμενα

Γενικές πληροφορίες για το Tor - Ποιοι το χρησιμοποιούν;[επεξεργασία]

Το Tor είναι ένα δίκτυο από εικονικά τούνελ (virtual tunnels) που επιτρέπει σε άτομα και ομάδες ατόμων να βελτιώσουν την ιδιωτικότητα (privacy) και την ασφάλειά (security) τους στο διαδίκτυο. Το Tor αποτελεί την βάση για μια ποικιλία εφαρμογών λογισμικού που χρησιμοποιούνται για τον διαμοιρασμό πληροφοριών σε δημόσια δίκτυα χωρίς να απειλείται η ιδιωτικότητα των εμπλεκομένων.

Μέσω του Tor, οι χρήστες αποφεύγουν την καταγραφή της ταυτότητάς τους από τα websites που επισκέπτονται, αλλά και την καταγραφή της διαδικτυακής τους κίνησης από τον τηλεπικοινωνιακό τους πάροχο(Internet Service Provider). Σε άλλες περιπτώσεις, καταφέρνουν να παρακάμπτουν τους περιορισμούς που επιβάλλουν κυβερνήσεις ή πάροχοι, οι οποίοι μπλοκάρουν συγκεκριμένους ιστότοπους. Οι κρυφές υπηρεσίες του Tor (Tor's Hidden Services) επιτρέπουν στους χρήστες του Tor να δημοσιεύουν την δικιά τους ιστοσελίδα ή άλλη υπηρεσία, χωρίς να αποκαλύπτεται η τοποθεσία ή η ταυτότητά τους. Σε άλλες περιπτώσεις το Tor χρησιμοποιείται για την καταγγελία κοινωνικά ευαίσθητων πληροφοριών όπως βιασμοί ή κακοποιήσεις, για εργοδοτικές αυθαιρεσίες, διαρροές κυβερνητικών εγγράφων προς τον Τύπο και άλλα.

Δημοσιογράφοι χρησιμοποιούν το Tor για να επικοινωνήσουν με μεγαλύτερη ασφάλεια με πηγές τους (πχ whistleblowers). Μη κυβερνητικές οργανώσεις χρησιμοποιούν το Tor για να προστατεύσουν την ταυτότητα των μελών τους όταν βρίσκονται σε άλλες χώρες.

Διαδικτυακές κοινότητες όπως το παγκόσμιο δίκτυο των Indymedia, συνιστούν το Tor ως ένα μέσο διαφύλαξης της ιδιωτικότητας και της ασφάλειας των χρηστών. Οργανώσεις ψηφιακών δικαιωμάτων όπως το Electronic Frontier Foundation, προτείνουν το Τor ως ένα μέσο διατήρησης και επέκτασης των πολιτικών ελευθεριών στο ψηφιακό κόσμο.

Επιχειρήσεις το χρησιμοποιούν για να προστατεύσουν ευαίσθητα δεδομένα τους.

Ένα κομμάτι του πολεμικού ναυτικού των ΗΠΑ χρησιμοποιεί ακόμα το Tor για να συλλέγει ανώνυμα πληροφορίες, το ίδιο κάνει σε διάφορες χώρες και η αστυνομία.

Η ποικιλομορφία των χρηστών του Tor, η παγκόσμια διάδοσή του και οι ετερογενείς λόγοι χρήσης του, αποτελούν ένα ακόμα προτέρημα του Tor δικτύου. Και αυτό διότι η χρήση του Tor από ένα άτομο, ακόμα κι αν γίνει αντιληπτή από κάποιον τρίτο, δεν τον κατατάσσει αυτόματα σε μια συγκεκριμένη κοινωνική ομάδα, ούτε αναγνωρίζονται αυτόματα οι λόγοι που τον ώθησαν να το χρησιμοποιήσει. Η ετερογένεια και το πλήθος των χρηστών του Tor Δικτύου είναι ένας παράγοντας αύξησης της ανωνυμίας του μεμονωμένου χρήστη.

Πώς δουλεύει το Tor[επεξεργασία]

Η χρήση του Tor μειώνει την πιθανότητα επιτυχίας κάποιου που κατασκοπεύει/επιτηρεί την διαδικτυακή κίνηση του χρήστη, με απλές ή περισσότερο πολύπλοκες μεθόδους (traffic analysis). Για να γίνει αυτό, το Tor κατανέμει την δικτυακή κίνηση μεταξύ διαφόρων σημείων στο διαδίκτυο, ούτως ώστε κανένα από τα σημεία αυτά να μην μπορεί να συσχετίσει τον χρήστη με τον τελικό προορισμό του. Η ιδέα προσομοιάζει στο να χρησιμοποιείς μια μπερδεμένη διαδρομή, για να ξεφορτωθείς κάποιον που σε ακολουθεί - και όποτε μπορείς να σβήνεις και τα ίχνη σου. Αντί να πάρεις την πιο σύντομη και άμεση διαδρομή από την αφετηρία στον προορισμό, τα πακέτα δεδομένων στο δίκτυο του Tor παίρνουν ένα τυχαίο μονοπάτι, μέσω ενδιάμεσων κόμβων που καλύπτουν τα ίχνη του χρήστη. Έτσι, κανένας παρατηρητής σε συγκεκριμένο σημείο της διαδρομής στο Διαδίκτυο, δεν μπορεί να συμπεράνει από που πρόηλθαν τα δεδομένα και για που προορίζονται.

Τα βασικά: Tor Clients, Relays και Onion routing[επεξεργασία]

Η ραχοκοκαλιά του Tor δικτύου είναι οι Tor Relays (Tor μεταγωγείς) και οι Directory Authorities (Αρχές καταλόγου). Πρόκειται για υπολογιστές που προσφέρονται και λειτουργούν εθελοντικά από πολλά άτομα και οργανώσεις σε διάφορα σημεία του πλανήτη. Ρόλος των Tor Relays είναι να προωθούν τα δεδομένα των χρηστών (Tor clients) για να χάνεται η προέλευσή τους. Οι Tor Relays μπορούν κατα περίπτωση να επιτελούν έναν ή περισσότερους από τους παρακάτω ρόλους:

- Guard Relay (κόμβοι φύλακες): Αυτοί οι κόμβοι είναι οι πρώτοι που θα επικοινωνήσουμε για να μπούμε στο Tor δίκτυο.

- Middle Relay (ενδιάμεσοι κόμβοι): Αυτοί οι κόμβοι λαμβάνουν δεδομένα από άλλους κόμβους (middle ή guard) και τα προωθούν σε άλλους (middle ή exit).

- Exit Relay (κόμβοι εξόδου): Αυτοί οι κόμβοι λαμβάνουν δεδομένα από middle relays και τα προωθούν προς το κανονικό internet.

Οι Directory Authorities διατηρούν μία λίστα με τους διαθέσιμους Tor Relays.

- Directory Mirror Relay (κόμβος mirror καταλόγου): Αυτοί οι κόμβοι κρατάνε ένα αντίγραφο του καταλόγου που περιέχει όλες τις IP των δημοσίων κόμβων του Tor. Το αντίγραφο που κρατάνε είναι υπογεγραμμένο από τις Αρχές Καταλόγου για να μην μπορεί να πλαστογραφηθεί.

Όταν συνδεόμαστε στο Tor δίκτυο, το λογισμικό του Tor το οποίο τρέχουμε στον υπολογιστή μας (Tor client) επικοινωνεί με τις Directory Authorities για να μάθει ποιοι είναι οι κόμβοι (πολλές φορές χρησιμοποιώντας τα αντίγραφα των Κόμβων mirror καταλόγου). Στη συνέχεια επιλέγει κάποιους εξ' αυτών (κανονικά 3) για να δημιουργήσει ένα νοητό κύκλωμα (virtual circuit) απ' όπου θα δρομολογεί τη δικτυακή μας κίνηση. Στην κατασκευή αυτού του κυκλώματος, χρησιμοποιούνται πολλαπλά στρώματα (layers) κρυπτογράφησης για να διασφαλιστεί η ανωνυμία μας.

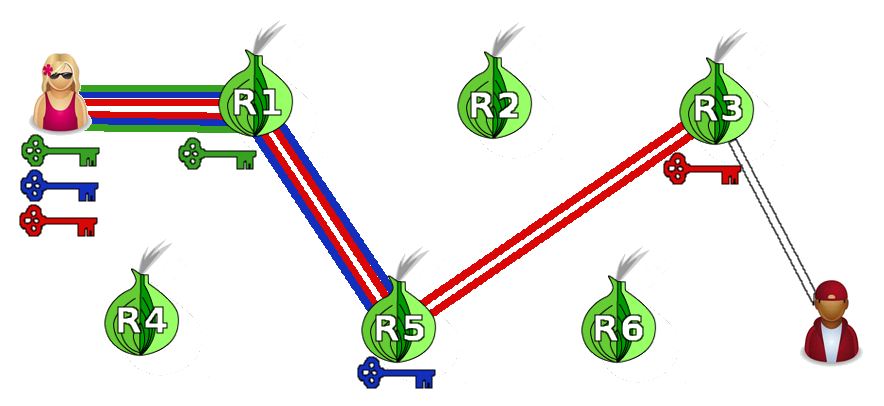

Ίσως αυτά να γίνουν πιο εύκολα κατανοητά με το παρακάτω σχήμα:

Στο παραπάνω σχήμα όπου η Alice θέλει να επικοινωνήσει με τον Bob μέσω του δικτύου Tor, ο R1 είναι guard node, ο R5 middle node και ο R3 exit node. Δημιουργούνται πολλαπλά στρώματα κρυπτογράφησης, τα οποία ξεφλουδίζονται ένα ένα (όπως σε ένα κρεμμύδι, εξ'ου και το 'onion' στο όνομα του Tor). Στην περίπτωση αυτή:

- Ο R1 (guard node) γνωρίζει μόνο την IP της Alice και την IP του R5 (middle node). Δεν μπορεί να δει το περιεχόμενο της επικοινωνίας μεταξύ Alice και Bob (άσπρη γραμμή) γιατί προστατεύεται από δυο στρώματα κρυπτογράφησης (μπλε και κόκκινο) για τα οποία δεν κατέχει το κλειδί.

- Ο R5 (middle node) γνωρίζει την μόνο IP του R1 (guard node) και του R3 (exit node). Δεν μπορεί να δει το περιεχόμενο της επικοινωνίας μεταξύ Alice και Bob (άσπρη γραμμή) γιατί προστατεύεται από ένα στρώμα κρυπτογράφησης (κόκκινο) για τα οποίο δεν κατέχει το κλειδί.

- Ο R3 (exit node) γνωρίζει την IP του R5 (middle node) και του Bob στον οποίον πρέπει να προωθήσει την κίνηση. Καθώς ο R3 αφαιρεί το τελευταίο στρώμα κρυπτογράφησης (κόκκινο), μπορεί να δει τα περιεχόμενα της επικοινωνίας μεταξύ Alice και Bob (άσπρη γραμμή).

- Ο Bob μπορεί φυσικά να δει το μήνυμα που του έστειλε η Alice. Γνωρίζει όμως μόνο την IP του R3 (exit node). Για τον Bob φαίνεται σαν το μήνυμα να το έστειλε ο R3.

| |

Όπως αναφέραμε και φαίνεται από το σχήμα, ο τελικός κόμβος (exit node) του Tor αφαιρεί το τελευταίο στρώμα κρυπτογράφησης του Tor και προωθεί την κίνηση στον τελικό της προορισμό. Αυτό σημαίνει πως μπορεί να δει το περιεχόμενο της κίνησης.

Το Tor προσφέρει ανωνυμία στην επικοινωνία, όχι ασφάλεια. Για να συνδυάσουμε και τα 2 θα πρέπει να χρησιμοποιούμε end to end encryption (κρυπτογράφηση απ' άκρη σ' άκρη), όπως https για ιστοσελίδες, pgp για emails, otr για instant messaging. Για να δείτε τι προσφέρει το Tor, τι το Https, και τι ο συνδυασμός των δύο, δείτε την διαδραστική γραφική εφαρμογή από το EFF. |

Για λόγους αποτελεσματικότητας, το Tor χρησιμοποιεί το ίδιο κύκλωμα για συνδέσεις που λαμβάνουν χώρα σε συγκεκριμένο χρονικό παράθυρο της τάξης των 10 λεπτών. Στη συνέχεια, το προηγούμενο κύκλωμα εγκαταλείπεται και εγκαθίσταται καινούριο, οπότε αλλάζει και η διαδρομή που ακολουθείται αλλά και ο exit node άρα η IP που βλέπει ο Bob.

Bridges και Private Bridges[επεξεργασία]

Η λογοκρισία στο διαδίκτυο είναι ένα παγκόσμιο πρόβλημα. Ορισμένες χώρες ωστόσο (πχ Κίνα, Ιράν) πραγματικά του δίνουν και καταλαβαίνει. Χρησιμοποιούν firewalls και συστήματα ανάλυσης κίνησης (Deep Packet Inspection κτλ) για να παρακολουθούν και να ελέγχουν τη διαδικτυακή κίνηση. Και καθώς το Tor δυσκολεύει το έργο τους, ένα από τα πρώτα μελήματά τους είναι να μπλοκάρουν την πρόσβαση σε αυτό. Το ίδιο μπορεί να εφαρμόζεται και σε άλλες χώρες αλλά και οργανισμούς (το δίκτυο μιας εταιρίας, ενός ISP κτλ).

Ένας αποτελεσματικός τρόπος για να αποκλειστεί η πρόσβαση στο Tor δίκτυο είναι με τον αποκλεισμό της κίνησης προς τους Tor relays. Oι διευθύνσεις IP των Tor relays είναι δημόσιες. Αν δεν ήταν, οι Tor clients δε θα μπορούσαν να τις μάθουν και να συνδεθούν στο δίκτυο. Όντας όμως δημόσιες, οι διευθύνσεις αυτές μπορούν εύκολα να μαθευτούν και να μπλοκαριστούν από το διαχειριστή ενός δικτύου, είτε είναι εταιρικό δίκτυο, είτε πάροχος είτε ολόκληρο κράτος.

Για να ανταπεξέλθει σε αυτό το πρόβλημα, το Tor Project δημιούργησε δύο νέες κατηγορίες από Tor relays, συγκεκριμένα τις Bridges (γέφυρες) και Private Bridges (ιδιωτικές γέφυρες). Αυτοί οι relays λειτουργούν στην ουσία ως guard nodes, δηλαδή ως το πρώτο βήμα του χρήστη προς το δίκτυο του Tor. Η διαφορά είναι πως οι διευθύνσεις τους δε δημοσιεύονται. Για την ακρίβεια, στην περίπτωση των Bridges οι διευθύνσεις δημοσιεύονται αλλά όχι μαζικά. Έτσι δε μπορεί κάποιος εύκολα να μάθει και να μπλοκάρει όλες τις Bridges. Στην περίπτωση των Private Bridges, οι διευθύνσεις δε δημοσιεύονται καθόλου, πρέπει να τη μάθεις στόμα με στόμα. Αν πχ μένεις στην Κίνα, ζητάς σε κάποιον γνωστό σου εκτός Κίνας να στήσει ένα Private Bridge και να σου δώσει τη διεύθυνση.

Όπως είπαμε, οι bridges, private και μη, δε δημοσιεύονται ανοιχτά και έτσι δε μπορεί εύκολα να αποκλειστεί η κίνηση ως προς αυτές. Κατά τα άλλα λειτουργούν κανονικά ως guard nodes, επιτρέποντας στο χρήστη (Tor client) να συνδεθεί μέσω αυτών στο Tor δίκτυο, προσπερνώντας τους όποιους περιορισμούς.

Κρυμμένες Υπηρεσίες[επεξεργασία]

Το Tor δίνει τη δυνατότητα στους χρήστες να προσφέρουν διάφορες δικτυακές υπηρεσίες αποκρύπτοντας την τοποθεσία τους. Τέτοιες κρυμμένες υπηρεσίες (Hidden Services) μπορεί να είναι ένας web server που θα φιλοξενεί έναν ιστότοπο ή blog ή forum, είτε μπορεί να είναι ένα instant-messaging server. Στο πρωτόκολλο των hidden services ορίζονται "σημεία συνάντησης" στο δίκτυο του Tor, ούτως ώστε χρήστες του Tor να χρησιμοποιούν τις υπηρεσίες χωρίς να αποκαλύπτεται η ταυτότητα/τοποθεσία καμιάς εκ των δύο πλευρών. Πολύ διαδεδομένα hidden services είναι απλά websites που είναι προσβάσιμα μόνο με χρήση Tor σε διευθύνσεις της μορφής *.onion . Το πλεονέκτημα ενός τέτοιου website είναι διπλό : από την μια είναι πολύ δύσκολο να προσδιοριστεί ο δημιουργός/ιδιοκτήτης του website κι από την άλλη είναι πολύ δύσκολο να προσδιοριστεί η ταυτότητα των επισκεπτών του site αυτού. Περισσότερα για το πρωτόκολλο των κρυμμένων υπηρεσιών στο torproject.org [2].

Περιορισμοί του Tor[επεξεργασία]

To Tor προσφέρει ένα αρκετά καλό επίπεδο ανωνυμίας για τους χρήστες. Όμως, όπως κάθε εργαλείο υπόκειται σε περιορισμούς και μπορεί να είναι αναποτελεσματικό υπό συνθήκες. Λάβετε υπόψιν τα ακόλουθα :

- Όπως γράφεται και παραπάνω το Tor εστιάζει στην ανωνυμία. Το Tor διασφαλίζει την κρυπτογραφημένη ροή των δεδομένων μόνο εντός του δικτύου Tor. Εάν ο χρήστης πλοηγείται σε υπηρεσίες χωρίς κρυπτογράφηση, για παράδειγμα ένα website χωρίς HTTPS, τότε ο τελευταίος κόμβος στο Tor μονοπάτι (exit node) είναι σε θέση να διαβάσει ή/και να αλλοιώσει τα δεδομένα που ανταλλάσει ο χρήστης με την υπηρεσία. Επομένως, μαζί με το Tor βεβαιωθείτε ότι χρησιμοποιείτε ασφαλείς κρυπτογραφημένες συνεδρίες HTTPS.

- Το Tor αναλαμβάνει την δρομολόγηση της κίνησης του χρήστη με στόχο την ανωνυμία και τίποτε άλλο. Εάν το σύστημα του χρήστη είναι μολυσμένο από ιούς ή παγιδευμένο με κακόβουλα προγράμματα όπως keylogger (καταγραφέας πλήκτρων) τότε το Tor δεν βοηθάει σε τίποτα. Εξίσου ριψοκίνδυνη είναι η χρήση υπολογιστών που δεν γνωρίζουμε ή ελέγχουμε όπως αυτοί στα internet cafes.

- Το Tor δεν μπορεί να προστατέψει αποτελεσματικά τον χρήστη σε επιθέσεις συσχέτισης χρόνου (timing attacks). Μια τέτοια επίθεση είναι δυνατή εφόσον ο επιτιθέμενος είναι σε θέση να παρακολουθεί την κίνηση του χρήστη τόσο στην είσοδο όσο και στην έξοδο του εικονικού μονοπατιού (virtual circuit) που έχει δημιουργήσει ο χρήστης στο Tor. Παρακολουθώντας και καταγράφοντας την κίνηση στα σημεία εισόδου και εξόδου, ο αντίπαλος συσχετίζει το μέγεθος των πακέτων καθώς και τις χρονικές στιγμές που μεταδίδονται. Από τον συσχετισμό αυτό είναι σε θέση να ξεχωρίσει/διακρίνει με καλή πιθανότητα τις συνδέσεις του χρήστη.

Η παραπάνω επίθεση μπορεί να υλοποιηθεί είτε από λάθος του χρήστη είτε λόγω ύπαρξης ενός ισχυρού αντιπάλου.

- Περίπτωση λάθους του χρήστη - για παράδειγμα κάποιος συνδέεται στο wifi πανεπιστημίου, χρησιμοποιεί Tor και στέλνει απειλητικά μηνύματα στους mail servers που φιλοξενούνται μέσα στο πανεπιστήμιο. Στην περίπτωση αυτή οι διαχειριστές δικτύου του πανεπιστημίου είναι σε θέση να καταγράφουν και την είσοδο και την έξοδο στα Tor circuits του χρήστη. Διαβάστε πραγματικό περιστατικό στο Harvard.

- Περίπτωση ισχυρού αντίπαλου - Εάν ένας τέτοιος αντίπαλος υφίσταται και είναι σε θέση να παρακολουθεί πάρα πολλά σημεία του διαδικτύου, τότε πιθανόν είναι σε θέση να κάνει στατιστική ανάλυση της κίνησης και να προσβάλλει την ανωνυμία του χρήστη. Παράδειγμα : μια ιδιαίτερα ισχυρή κρατική υπηρεσία όπως η NSA, η οποία παρακολουθεί τόσο την εξερχόμενη κίνηση του χρήστη όσο και την εισερχόμενη κίνηση σε έναν webserver, αναλύοντας τον χρόνο άφιξης και το μέγεθος των πακέτων, είναι σε θέση να αποκτήσει ενδείξεις για την ταυτότητα του χρήστη.

Χρήση[επεξεργασία]

Tor Browser Bundle[επεξεργασία]

| Κύριο άρθρο: Οδηγός εγκατάστασης και χρήσης του Tor Browser Bundle |

Ο πλέον εύκολος τρόπος χρήσης του Tor είναι με το Tor Browser Bundle. Πρόκειται για μια δέσμη (bundle) που περιέχει όλα τα απαραίτητα πακέτα για την εκτέλεση ενός προρυθμισμένου browser που αυτόματα θα κάνει χρήση του Tor Network. Το μεγάλο πλεονέκτημα του Tor Browser Bundle, είναι ότι δεν χρειάζεται εγκατάσταση στο λειτουργικό σύστημα και επομένως είναι αρκετά εύκολο στη χρήση ακόμα κι από μη έμπειρους χρήστες, ενώ μπορεί να εκτελεστεί ακόμα κι από usb stick.

Tails Live Linux[επεξεργασία]

| Κύριο άρθρο: Tails |

Ο δεύτερος τρόπος χρήσης του Tor, που προτείνει το TorProject, είναι η χρήση της εξειδικευμένης διανομής Linux Tails [3]. To Tails είναι ένα ολοκληρωμένο λειτουργικό σύστημα βασισμένο στο Debian GNU/Linux. Στο Tails το σύνολο της κίνησης δρομολογείται αποκλειστικά μέσω του Tor. Η διανομή τρέχει live από dvd ή usb, δηλαδή τρέχει από την μνήμη RAM ώστε να μην αφήνει καθόλου ίχνη στον σκληρό δίσκο. Περιλαμβάνει εφαρμογές για κρυπτογράφηση email, κρυπτογράφηση αρχείων, διαγραφή metadata αρχείων, ασφαλές instant messaging και άλλα.

Διάβασε επίσης στο wiki[επεξεργασία]

Διάβασε επίσης στο blog[επεξεργασία]

Πηγές[επεξεργασία]

- Μεγάλο μέρος του άρθρου είναι μεταφρασμένο από τη σελίδα του Tor Project [4]